еҺҹж–Үпјҡhttps://www.cnblogs.com/connect/p/server-port-proxy.html

йҖҡеёёжңҚеҠЎеҷЁдјҡжңүи®ёеӨҡеқ—зҪ‘еҚЎпјҢеӣ жӯӨд№ҹеҸҜиғҪдјҡиҝһжҺҘеҲ°дёҚеҗҢзҡ„зҪ‘з»ңпјҢеңЁйҡ”зҰ»зҡ„зҪ‘з»ңдёӯпјҢжҹҗдәӣжңҚеҠЎеҸҜиғҪдјҡйңҖиҰҒиҝӣиЎҢйҖҡдҝЎпјҢжӯӨж—¶жңҚеҠЎеҷЁз»ҸиҝҮй…ҚзҪ®е°ұеҸҜд»ҘжүҝжӢ…иө·дәҶиҪ¬еҸ‘ж•°жҚ®еҢ…зҡ„еҠҹиғҪгҖӮ

дёҖгҖҒWindows дёӢе®һзҺ°з«ҜеҸЈжҳ е°„

1. жҹҘиҜўз«ҜеҸЈжҳ е°„жғ…еҶө

netsh interface portproxy show v4tov4

2. жҹҘиҜўжҹҗдёҖдёӘ IP зҡ„жүҖжңүз«ҜеҸЈжҳ е°„жғ…еҶө

netsh interface portproxy show v4tov4 | find "[IP]"

дҫӢпјҡ

netsh interface portproxy show v4tov4 | find "192.168.1.1"

3. еўһеҠ дёҖдёӘз«ҜеҸЈжҳ е°„

netsh interface portproxy add v4tov4 listenaddress=[еӨ–зҪ‘IP] listenport=[еӨ–зҪ‘з«ҜеҸЈ] connectaddress=[еҶ…зҪ‘IP] connectport=[еҶ…зҪ‘з«ҜеҸЈ]

дҫӢпјҡ

netsh interface portproxy add v4tov4 listenaddress=2.2.2.2 listenport=8080 connectaddress=192.168.1.50 connectport=80

4. еҲ йҷӨдёҖдёӘз«ҜеҸЈжҳ е°„

netsh interface portproxy delete v4tov4 listenaddress=[еӨ–зҪ‘IP] listenport=[еӨ–зҪ‘з«ҜеҸЈ]

дҫӢпјҡ

netsh interface portproxy delete v4tov4 listenaddress=2.2.2.2 listenport=8080

дәҢгҖҒLinux дёӢе®һзҺ°з«ҜеҸЈжҳ е°„

1. е…Ғи®ёж•°жҚ®еҢ…иҪ¬еҸ‘

echo 1 >/proc/sys/net/ipv4/ip_forward

iptables -t nat -A POSTROUTING -j MASQUERADE

iptables -A FORWARD -i [еҶ…зҪ‘зҪ‘еҚЎеҗҚз§°] -j ACCEPT

iptables -t nat -A POSTROUTING -s [еҶ…зҪ‘зҪ‘ж®ө] -o [еӨ–зҪ‘зҪ‘еҚЎеҗҚз§°] -j MASQUERADE

дҫӢпјҡ

echo 1 >/proc/sys/net/ipv4/ip_forward

iptables -t nat -A POSTROUTING -j MASQUERADE

iptables -A FORWARD -i ens33 -j ACCEPT

iptables -t nat -A POSTROUTING -s 192.168.50.0/24 -o ens37 -j MASQUERADE

2. и®ҫзҪ®з«ҜеҸЈжҳ е°„

iptables -t nat -A PREROUTING -p tcp -m tcp --dport [еӨ–зҪ‘з«ҜеҸЈ] -j DNAT --to-destination [еҶ…зҪ‘ең°еқҖ]:[еҶ…зҪ‘з«ҜеҸЈ]

дҫӢпјҡ

iptables -t nat -A PREROUTING -p tcp -m tcp --dport 6080 -j DNAT --to-destination 10.0.0.100:6090

е®һйӘҢпјҡе°ҶйғЁзҪІеңЁеҶ…зҪ‘зҡ„жңҚеҠЎжҳ е°„еҲ°еӨ–зҪ‘

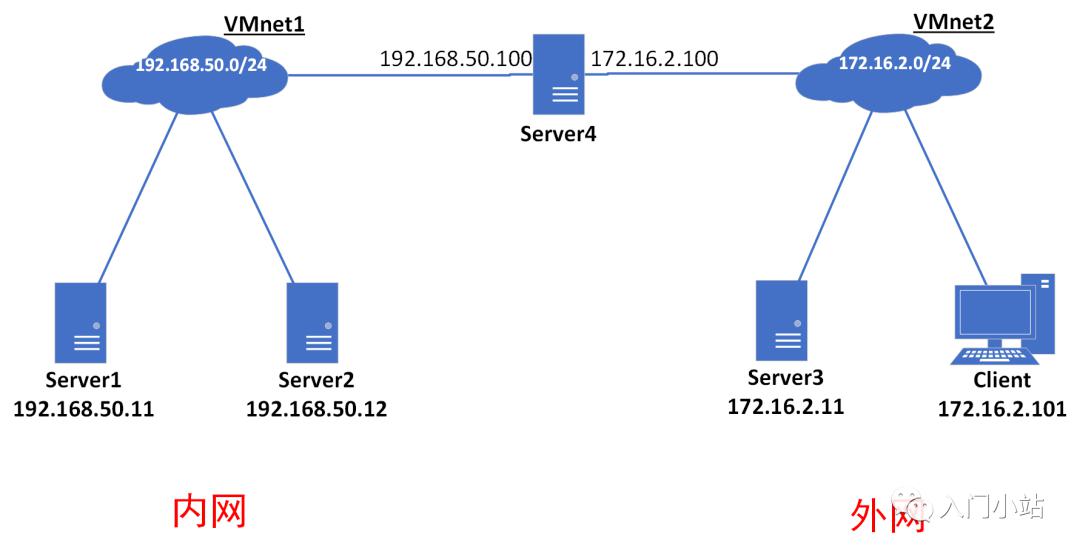

е®һйӘҢзҺҜеўғ

е®һйӘҢжӢ“жү‘

еҶ…зҪ‘е’ҢеӨ–зҪ‘жҳҜзӣёеҜ№Server4жқҘиҜҙзҡ„гҖӮServer1е’ҢServer2дёәеҶ…зҪ‘зҺҜеўғзҡ„дёӨеҸ°жңҚеҠЎеҷЁпјӣServer3дёәеӨ–зҪ‘зҺҜеўғдёӢзҡ„дёҖеҸ°жңҚеҠЎеҷЁпјӣServer4дёәдёҖеҸ°еҸҢзҪ‘еҚЎдё»жңәпјҢеҲҶеҲ«иҝһжҺҘ192.168.50.0/24е’Ң172.16.2.0/24дёӨдёӘзҪ‘з»ңгҖӮ

й…ҚзҪ®е®һйӘҢзҺҜеўғ

1. Server1,2,3 дёҠжҗӯе»ә HTTP жңҚеҠЎ

з”Ё Python еңЁServer1дёҠжҗӯе»әдёҖдёӘз®ҖеҚ•зҡ„ HTTP жңҚеҠЎ

cd ~

echo "server1" > index.html

python -m SimpleHTTPServer 8080

Server2гҖҒServer3еҗҢзҗҶ

еҜ№з…§е®һйӘҢ

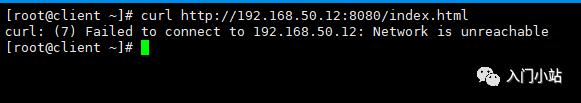

еңЁclientдёҠи®ҝй—®Server1зҡ„иө„жәҗ

curl http://192.168.50.11:8080/index.html

еңЁclientдёҠи®ҝй—®Server2зҡ„иө„жәҗ

curl http://192.168.50.12:8080/index.html

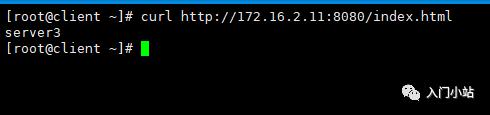

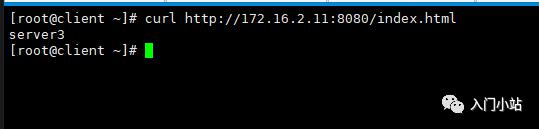

еңЁclientдёҠи®ҝй—®Server3зҡ„иө„жәҗ

curl http://172.16.2.11:8080/index.html

еҸҜд»ҘзңӢеҲ°пјҢеӨ–зҪ‘зҡ„clientжҳҜж— жі•и®ҝй—®еҶ…зҪ‘Server1,Server2зҡ„иө„жәҗзҡ„гҖӮ

еңЁServer4дёҠй…ҚзҪ®з«ҜеҸЈжҳ е°„

дёҙж—¶й…ҚзҪ®

#е…Ғи®ёж•°жҚ®еҢ…иҪ¬еҸ‘

echo 1 >/proc/sys/net/ipv4/ip_forward

iptables -t nat -A POSTROUTING -j MASQUERADE

iptables -A FORWARD -i ens33 -j ACCEPT

iptables -t nat -A POSTROUTING -s 192.168.50.0/24 -o ens37 -j MASQUERADE

#и®ҫзҪ®з«ҜеҸЈжҳ е°„

iptables -t nat -A PREROUTING -p tcp -m tcp --dport 8081 -j DNAT --to-destination 192.168.50.11:8080

iptables -t nat -A PREROUTING -p tcp -m tcp --dport 8082 -j DNAT --to-destination 192.168.50.12:8080

ж°ёд№…й…ҚзҪ®

еҰӮжһңйңҖиҰҒж°ёд№…й…ҚзҪ®пјҢеҲҷе°Ҷд»ҘдёҠе‘Ҫд»ӨиҝҪеҠ еҲ°/etc/rc.localж–Ү件гҖӮ

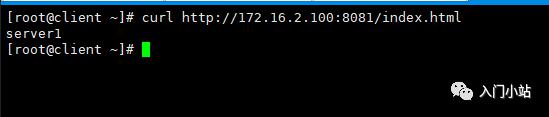

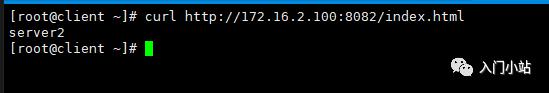

жЈҖжҹҘж•Ҳжһң

еңЁclientдёҠи®ҝй—®Server1зҡ„иө„жәҗ

curl http://172.16.2.100:8081/index.html

еңЁclientдёҠи®ҝй—®Server2зҡ„иө„жәҗ

curl http://172.16.2.100:8082/index.html

еңЁclientдёҠи®ҝй—®Server3зҡ„иө„жәҗ

curl http://172.16.2.11:8080/index.html

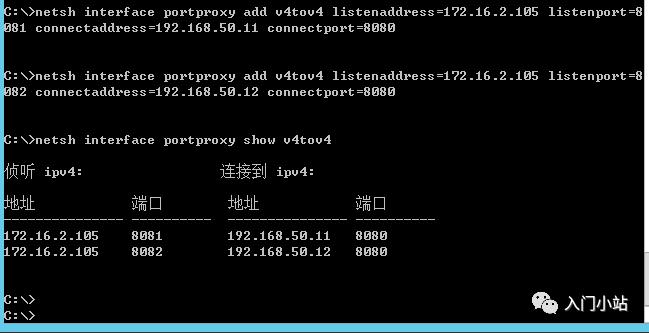

еҰӮжһңServer4дёә WindowsпјҢжӣҝжҚўдёҖдёӢзӣёеә”зҡ„е‘Ҫд»ӨеҚіеҸҜ

Windows зҡ„ IP дҝЎжҒҜеҰӮдёӢ

| зҪ‘еҚЎ | IP ең°еқҖ | еӯҗзҪ‘жҺ©з Ғ | й»ҳи®ӨзҪ‘е…і | еӨҮжіЁ |

|---|---|---|---|---|

| Ethernet0 | 192.168.50.105 | 255.255.255.0 | - | еҶ…зҪ‘зҪ‘еҚЎ |

| Ethernet1 | 172.16.2.105 | 255.255.255.0 | - | еӨ–зҪ‘зҪ‘еҚЎ |

й…ҚзҪ®е№¶жҹҘзңӢз«ҜеҸЈжҳ е°„жғ…еҶө

netsh interface portproxy add v4tov4 listenaddress=172.16.2.105 listenport=8081 connectaddress=192.168.50.11 connectport=8080

netsh interface portproxy add v4tov4 listenaddress=172.16.2.105 listenport=8082 connectaddress=192.168.50.12 connectport=8080

netsh interface portproxy show v4tov4

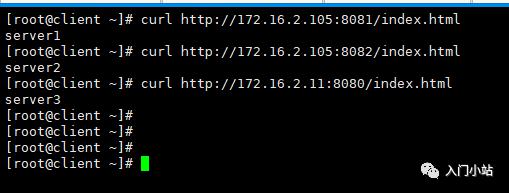

жЈҖжҹҘж•Ҳжһң

еңЁclientиҠӮзӮ№дёҠ

curl http://172.16.2.105:8081/index.html

curl http://172.16.2.105:8082/index.html

curl http://172.16.2.11:8080/index.html

жңҖиҝ‘еҫҲеӨҡе°ҸдјҷдјҙжүҫжҲ‘иҰҒдёҖдәӣзЁӢеәҸе‘ҳеҝ…еӨҮиө„ж–ҷпјҢдәҺжҳҜжҲ‘зҝ»еҮәдәҶеҺӢз®ұеә•зҡ„е®қи—ҸпјҢе…Қиҙ№еҲҶдә«з»ҷеӨ§е®¶пјҒ

жү«жҸҸжө·жҠҘдәҢз»ҙз Ғе…Қиҙ№иҺ·еҸ–гҖӮ