жҰӮиҝ°

- дә’иҒ”зҪ‘ж—¶д»ЈпјҢе®үе…ЁжҲҗдёәдәҶдёҖдёӘжІүйҮҚзҡ„иҜқйўҳгҖӮж–Үд»¶дј иҫ“гҖҒз”өеӯҗйӮ®д»¶зӯүзҡ„е®үе…ЁжҖ§е°ӨдёәйҮҚиҰҒгҖӮжҲ‘们дёәдәҶдҝқиҜҒе®үе…ЁжҖ§пјҢеҝ…йЎ»еҜ№е…¶еҶ…е®№еҠ еҜҶпјҢ

- еҠ еҜҶзҡ„дҪңз”Ёе°ұжҳҜйҳІжӯўжңүз”ЁжҲ–з§ҒжңүеҢ–дҝЎжҒҜеңЁдј иҫ“й“ҫи·ҜдёҠиў«жӢҰжҲӘе’ҢзӘғеҸ–гҖӮжҸҗй«ҳж•°жҚ®дј иҫ“зҡ„еҸҜйқ жҖ§гҖӮ

- еңЁеөҢе…ҘејҸејҖеҸ‘дёӯпјҢжҲ‘们дјҡж¶үеҸҠеҲ°ж•°жҚ®зҡ„дј иҫ“пјҢж–Ү件зҡ„дј иҫ“гҖӮеҫҲеӨҡдәәйғҪжІЎжңүиҖғиҷ‘е…¶ж•°жҚ®зҡ„е®үе…ЁжҖ§й—®йўҳпјҢеҫҖеҫҖйғҪжҳҜжҳҺж–Үзҡ„ж–№ејҸдј иҫ“пјҢжңҖеӨҡеўһеҠ CRCиҝӣиЎҢж•°жҚ®зҡ„е®Ңж•ҙжҖ§ж ЎйӘҢгҖӮиҝҷжҳҺжҳҫжІЎжңүиҖғиҷ‘ж•°жҚ®зҡ„е®үе…ЁжҖ§й—®йўҳгҖӮ

- жңҖиҝ‘йЎ№зӣ®йҒҮеҲ°е®үе…ЁжҖ§й—®йўҳпјҢжүҖд»Ҙд№ҹејҖе§ӢжҠҳзЈЁдёҖдёӢеҠ еҜҶзӣёе…ізҹҘиҜҶпјҢеҸ‘зҺ°RT-THREADжңүдёӘжҜ”иҫғеҘҪиҪҜ件еҢ…--tinycryptпјҲдёҖдёӘз®Җе°Ҹ并且еҸҜй…ҚзҪ®зҡ„еҠ и§ЈеҜҶиҪҜ件еҢ…пјҢеҢ…еҗ«з®—жі•пјҡaesпјҢbase64пјҢmd5пјҢsha1пјҢsha2пјүгҖӮе…¶дёӯпјҡAESеҲҡеҘҪз¬ҰеҗҲжҲ‘зҡ„йЎ№зӣ®йңҖжұӮгҖӮ

AESеҠ еҜҶз®—жі•

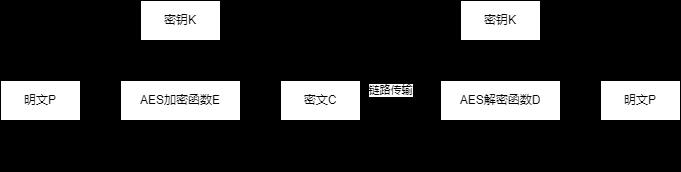

AESеҠ еҜҶж ҮеҮҶеҸҲз§°дёәй«ҳзә§еҠ еҜҶж ҮеҮҶRijndaelеҠ еҜҶжі•пјҢжҳҜзҫҺеӣҪеӣҪ家ж ҮеҮҶжҠҖжңҜз ”з©¶жүҖNISTж—ЁеңЁеҸ–д»ЈDESзҡ„21дё–зәӘзҡ„еҠ еҜҶж ҮеҮҶгҖӮAESзҡ„еҹәжң¬иҰҒжұӮжҳҜпјҢйҮҮз”ЁеҜ№з§°еҲҶз»„еҜҶз ҒдҪ“еҲ¶пјҢеҜҶй’Ҙй•ҝеәҰеҸҜд»Ҙдёә128гҖҒ192жҲ–256дҪҚпјҢеҲҶз»„й•ҝеәҰ128дҪҚгҖӮAESз®—жі•жҳҜжңҖдёәеёёи§Ғзҡ„йўқеҜ№з§°еҠ еҜҶз®—жі•д№ӢдёҖгҖӮ

AESеҠ еҜҶжөҒзЁӢиҜҙжҳҺпјҡ

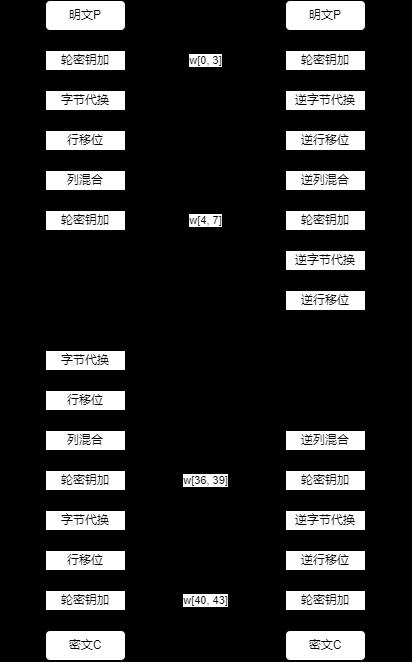

AESзҡ„еҠ и§ЈеҜҶжөҒзЁӢеӣҫеҰӮдёӢпјҡ

еҠ и§ЈеҜҶжөҒзЁӢеӣҫйғЁд»¶иҜҙжҳҺпјҡ

- жҳҺж–ҮPпјҡжІЎжңүз»ҸиҝҮеҠ еҜҶзҡ„ж•°жҚ®жҲ–ж–Ү件гҖӮ

- еҜҶй’ҘKпјҡз”ЁжқҘеҠ еҜҶжҳҺж–ҮPзҡ„еҜҶй’ҘпјҢеңЁеҜ№з§°еҠ еҜҶз®—жі•дёӯпјҢеҠ еҜҶдёҺи§ЈеҜҶзҡ„еҜҶй’ҘжҳҜзӣёеҗҢзҡ„гҖӮеҜҶй’ҘдёәжҺҘ收方дёҺеҸ‘йҖҒж–№еҚҸе•Ҷдә§з”ҹпјҢдҪҶдёҚеҸҜд»ҘзӣҙжҺҘеңЁзҪ‘з»ңдёҠдј иҫ“пјҢеҗҰеҲҷдјҡеҜјиҮҙеҜҶй’Ҙжі„жјҸпјҢйҖҡеёёжҳҜйҖҡиҝҮйқһеҜ№з§°еҠ еҜҶз®—жі•еҠ еҜҶеҜҶй’ҘпјҢ然еҗҺеҶҚйҖҡиҝҮзҪ‘з»ңдј иҫ“з»ҷеҜ№ж–№пјҢжҲ–иҖ…зӣҙжҺҘйқўеҜ№йқўе•ҶйҮҸеҜҶй’ҘгҖӮеҜҶй’ҘжҳҜз»қеҜ№дёҚеҸҜд»Ҙжі„жјҸзҡ„пјҢеҗҰеҲҷдјҡиў«ж”»еҮ»иҖ…иҝҳеҺҹеҜҶж–ҮпјҢзӘғеҸ–жңәеҜҶж•°жҚ®гҖӮ

- AESеҠ еҜҶеҮҪж•°пјҡи®ҫAESеҠ еҜҶеҮҪж•°дёәEпјҢеҲҷ C = EпјҲK + PпјүпјҢе…¶дёӯPдёәжҳҺж–ҮпјҢKдёәеҜҶй’ҘпјҢCдёәеҜҶж–ҮгҖӮд№ҹе°ұжҳҜиҜҙпјҢжҠҠжҳҺж–ҮPе’ҢеҜҶй’ҘKдҪңдёәеҠ еҜҶеҮҪж•°зҡ„еҸӮж•°иҫ“е…ҘпјҢеҲҷеҠ еҜҶеҮҪж•°Eдјҡиҫ“еҮәеҜҶж–ҮCгҖӮ

- еҜҶж–ҮCпјҡйҖҡиҝҮеҜҶй’ҘеҜ№жҳҺж–ҮиҝӣиЎҢеҠ еҜҶеӨ„зҗҶеҗҺзҡ„ж•°жҚ®жҲ–ж–Ү件гҖӮ

- AESи§ЈеҜҶеҮҪж•°пјҡи®ҫAESи§ЈеҜҶеҮҪж•°дёәDпјҢеҲҷ P = DпјҲK + CпјүпјҢе…¶дёӯCдёәеҜҶж–ҮпјҢKдёәеҜҶй’ҘпјҢPдёәжҳҺж–ҮгҖӮд№ҹе°ұжҳҜиҜҙпјҢжҠҠеҜҶж–ҮCе’ҢеҜҶй’ҘKдҪңдёәи§ЈеҜҶеҮҪж•°зҡ„еҸӮж•°иҫ“е…ҘпјҢеҲҷи§ЈеҜҶеҮҪж•°дјҡиҫ“еҮәжҳҺж–ҮPгҖӮ

AESеҠ еҜҶж–№жі•пјҡ

| AES | еҜҶй’Ҙй•ҝеәҰпјҲ32bitпјү | еҲҶз»„й•ҝеәҰпјҲ32bitпјү | еҠ еҜҶиҪ®ж•° |

|---|---|---|---|

| AES-128 | 4 | 4 | 10 |

| AES-192 | 6 | 4 | 12 |

| AES-256 | 8 | 4 | 14 |

- еӯ—иҠӮд»ЈжҚўпјҡAESзҡ„еӯ—з¬Ұд»ЈжҚўе…¶е®һе°ұжҳҜдёҖдёӘз®ҖеҚ•зҡ„жҹҘиЎЁж“ҚдҪңпјҢAESе®ҡд№үдәҶдёҖдёӘSзӣ’е’ҢдёҖдёӘйҖҶSзӣ’гҖӮ

- иЎҢдҪҚ移пјҡе°ұжҳҜдёҖдёӘз®ҖеҚ•зҡ„е·ҰеҫӘзҺҜ移дҪҚж“ҚдҪңгҖӮ

- еҲ—ж··еҗҲпјҡжҳҜйҖҡиҝҮзҹ©йҳөзӣёд№ҳжқҘе®һзҺ°зҡ„пјҢз»ҸиҝҮ移дҪҚеҗҺзҡ„зҠ¶жҖҒзҹ©йҳөдёҺеӣәе®ҡзҡ„зҹ©йҳөзӣёд№ҳпјҢеҫ—еҲ°ж··ж·ҶеҗҺзҡ„зҠ¶жҖҒзҹ©йҳөгҖӮ

- иҪ®еҜҶй’ҘеҠ пјҡжҳҜе°Ҷ128дҪҚиҪ®еҜҶй’ҘKiеҗҢзҠ¶жҖҒзҹ©йҳөдёӯзҡ„ж•°жҚ®иҝӣиЎҢйҖҗдҪҚејӮжҲ–ж“ҚдҪңгҖӮ

tinycryptзҡ„AESдҪҝз”Ё

.

в”ңв”Җв”Җ include

в”Ӯ в”ңв”Җв”Җ tiny_aes.h // aes еӨҙж–Ү件

в”Ӯ в”ңв”Җв”Җ tiny_base64.h // base64 еӨҙж–Ү件

в”Ӯ в”ңв”Җв”Җ tinycrypt_config.h // tinycrypt й…ҚзҪ®еӨҙж–Ү件

в”Ӯ в”ңв”Җв”Җ tinycrypt.h // tinycrypt еӨҙж–Ү件

в”Ӯ в”ңв”Җв”Җ tiny_md5.h // md5 еӨҙж–Ү件

в”Ӯ в”ңв”Җв”Җ tiny_sha1.h // sha1 еӨҙж–Ү件

в”Ӯ в””в”Җв”Җ tiny_sha2.h // sha2 еӨҙж–Ү件

в”ңв”Җв”Җ LICENSE

в”ңв”Җв”Җ README.md

в”ңв”Җв”Җ samples

в”Ӯ в”ңв”Җв”Җ aes_sample.c // aes жөӢиҜ•з”ЁдҫӢеӨҙж–Ү件

в”Ӯ в””в”Җв”Җ md5_sample.c // md5 жөӢиҜ•з”ЁдҫӢеӨҙж–Ү件

в””в”Җв”Җ src

в”ңв”Җв”Җ tiny_aes.c // aes жәҗж–Ү件

в”ңв”Җв”Җ tiny_base64.c // base64 жәҗж–Ү件

в”ңв”Җв”Җ tiny_md5.c // md5 еӨҙж–Ү件

в”ңв”Җв”Җ tiny_sha1.c // sha1 еӨҙж–Ү件

в””в”Җв”Җ tiny_sha2.c // sha2 еӨҙж–Ү件

.

в”ңв”Җв”Җ main.c

в”ңв”Җв”Җ makefile

в””в”Җв”Җ tinycrypt

в”ңв”Җв”Җ include

в”Ӯ в”ңв”Җв”Җ tiny_aes.h

в”Ӯ в”ңв”Җв”Җ tiny_base64.h

в”Ӯ в”ңв”Җв”Җ tinycrypt_config.h

в”Ӯ в”ңв”Җв”Җ tinycrypt.h

в”Ӯ в”ңв”Җв”Җ tiny_md5.h

в”Ӯ в”ңв”Җв”Җ tiny_sha1.h

в”Ӯ в””в”Җв”Җ tiny_sha2.h

в”ңв”Җв”Җ LICENSE

в”ңв”Җв”Җ README.md

в”ңв”Җв”Җ samples

в”Ӯ в”ңв”Җв”Җ aes_sample.c

в”Ӯ в””в”Җв”Җ md5_sample.c

в””в”Җв”Җ src

в”ңв”Җв”Җ tiny_aes.c

в”ңв”Җв”Җ tiny_base64.c

в”ңв”Җв”Җ tiny_md5.c

в”ңв”Җв”Җ tiny_sha1.c

в””в”Җв”Җ tiny_sha2.c

еңЁзӣ®еҪ•дёӯеўһеҠ makefileж–Ү件е’Ңmain.cпјҢе…¶дёӯmakefileз”ЁдәҺжһ„е»әе·ҘзЁӢпјҢmain.cз”ЁдәҺзј–еҶҷжҲ‘们зҡ„жөӢиҜ•д»Јз ҒпјҢе…¶дёӯпјҡ

makefileж–Ү件еҶ…е®№пјҡ

VERSION = 1.0.0 # зүҲжң¬еҸ·

SOURCE = main.c # жәҗж–Ү件

SOURCE += $(wildcard ./tinycrypt/src/*.c) # йҖҡиҝҮwildcardеҮҪж•°иҺ·еҸ–tinycryptжәҗж–Ү件

OBJECT = $(patsubst %.c, %.o, $(SOURCE)) # йҖҡиҝҮpatsubstеҮҪж•°жӣҝжҚўжәҗж–Ү件дёәзӣ®ж Үж–Ү件

INCLUDE = -I ./tinycrypt/include # еҢ…еҗ«еӨҙж–Ү件и·Ҝеҫ„

TARGET = tinycrypt # зӣ®ж Үж–Ү件еҗҚеӯ—

CC = gcc # е·Ҙе…·й“ҫ

CFLAGS = -Wall -g # зј–иҜ‘йҖүйЎ№

OUTPUT = output # иҫ“еҮәзӣ®еҪ•

$(TARGET): $(OBJECT) # жһ„е»әжү§иЎҢе‘Ҫд»Ө

@mkdir -p $(OUTPUT) # еҲӣе»әиҫ“еҮәзӣ®еҪ•

$(CC) $^ $(CFLAGS) -o $(OUTPUT)/$(TARGET)_$(VERSION) # зј–иҜ‘

%.o: %.c # е°Ҷжәҗж–Ү件编иҜ‘жҲҗзӣ®ж Үж–Ү件

$(CC) $(INCLUDE) $(CFLAGS) -c $< -o $@

.PHONY:clean # жү§иЎҢmake cleanд№ӢеҗҺпјҢжё…йҷӨиҝҮзЁӢж–Ү件

clean:

@rm -rf $(OBJECT) $(OUTPUT)

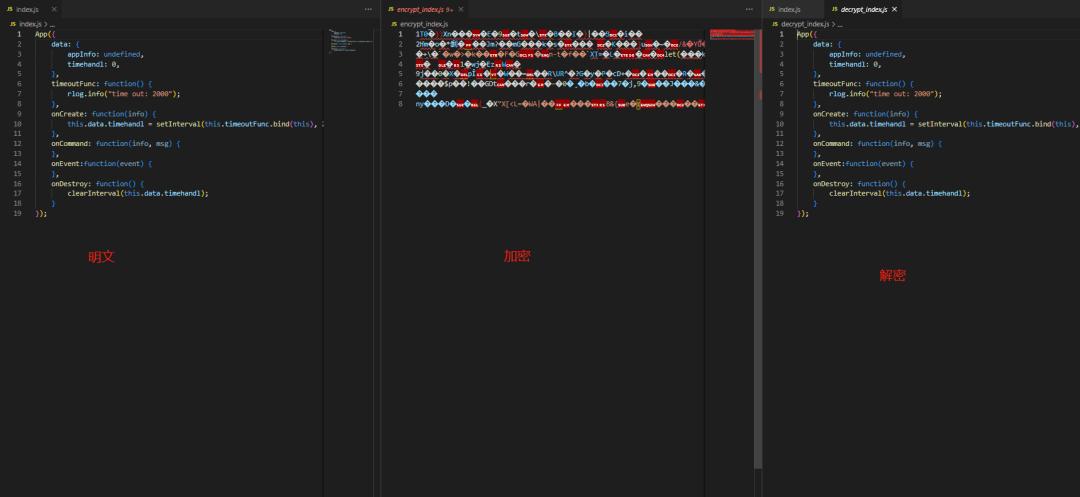

- main.cж–Ү件еҶ…е®№пјҢжөӢиҜ•еҺҶзЁӢиҜҙжҳҺпјҡе°ҶдёҖдёӘж–Ү件пјҲindex.jsпјүйҖҡиҝҮAESеҠ еҜҶпјҢ然еҗҺз”ҹжҲҗеҠ еҜҶж–Ү件пјҲencrypt_index.jsпјү,еҶҚе°ҶеҠ еҜҶж–Ү件пјҲencrypt_index.jsпјүйҖҡиҝҮAESи§ЈеҜҶпјҢз”ҹжҲҗи§ЈеҜҶж–Ү件пјҲdecrypt_index.jsпјүгҖӮ

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <stdint.h>

#include <sys/types.h>

#include <sys/stat.h>

#include <fcntl.h>

#include <unistd.h>

#include "tiny_aes.h"

#define ENCRYPT_TEST_FILE "./index.js"

#define ENCRYPT_TEST_ENCRYPT_FILE "./encrypt_index.js"

#define ENCRYPT_TEST_DECRYPT_FILE "./decrypt_index.js"

#define ENCRYPT_SINGLE_SIZE 1024 // еҠ еҜҶеҚ•еҢ…й•ҝеәҰ

#define ENCRYPT_AES_IV_LEN 16 // AESеҗ‘йҮҸй•ҝеәҰ

#define ENCRYPT_AES_KEY_LEN 256 // AESеҜҶй’Ҙй•ҝеәҰ

#define ENCRYPT_AES_IV "0123456789ABCDEF" // AESеҗ‘йҮҸ

#define ENCRYPT_AES_KEY "0123456789ABCDEF0123456789ABCDEF" // AESеҜҶй’Ҙ

// AESеҸӮж•°з»“жһ„дҪ“е®ҡд№ү

typedef struct

{

uint8_t aesIv[ENCRYPT_AES_IV_LEN];

uint8_t aesKey[ENCRYPT_AES_KEY_LEN];

tiny_aes_context aes_ctx;

} EncryptInfo;

static EncryptInfo g_info = {0};

// aes еҸӮж•°еҲқе§ӢеҢ–

void aes_init(const char *iv, const char *key)

{

memset(g_info.aesIv, 0, ENCRYPT_AES_IV_LEN);

memset(g_info.aesKey, 0, ENCRYPT_AES_KEY_LEN);

if (iv == NULL) {

memcpy(g_info.aesIv, ENCRYPT_AES_IV, strlen(ENCRYPT_AES_IV));

}

else {

memcpy(g_info.aesIv, iv, strlen(iv));

}

if(key == NULL) {

memcpy(g_info.aesKey, ENCRYPT_AES_KEY, strlen(ENCRYPT_AES_KEY));

}

else {

memcpy(g_info.aesKey, key, strlen(key));

}

}

// aesеҠ еҜҶеҮҪж•°зҡ„е°ҒиЈ…

void aes_encrypt(uint8_t *dest_buff, const uint8_t *src_buff, uint32_t len)

{

tiny_aes_crypt_cbc(&g_info.aes_ctx, AES_ENCRYPT, len, g_info.aesIv, (uint8_t *)src_buff, dest_buff);

}

// aesи§ЈеҜҶеҮҪж•°зҡ„е°ҒиЈ…

void aes_decrypt(uint8_t *dest_buff, const uint8_t *src_buff, uint32_t len)

{

tiny_aes_crypt_cbc(&g_info.aes_ctx, AES_DECRYPT, len, g_info.aesIv, (uint8_t *)src_buff, dest_buff);

}

int main(int argc, char *argv[])

{

int raw_size = 0;

int src_fd = -1;

int encrypt_fd = -1;

int decrypt_fd = -1;

int src_file_size = 0;

int srv_file_offset = 0;

uint8_t src_buff[ENCRYPT_SINGLE_SIZE];

uint8_t encrypt_buff[ENCRYPT_SINGLE_SIZE];

uint8_t decrypt_buff[ENCRYPT_SINGLE_SIZE];

// еҠ еҜҶж–Ү件пјҢе°ҶжҳҺж–Үж–Ү件пјҲindex.jsпјүйҖҡиҝҮAESеҠ еҜҶдёәеҠ еҜҶж–Ү件пјҲencrypt_index.jsпјү

{

aes_init(NULL, NULL); // aes еҲқе§ӢеҢ–

tiny_aes_setkey_enc(&g_info.aes_ctx, (uint8_t *)g_info.aesKey, ENCRYPT_AES_KEY_LEN); // и®ҫзҪ®еҜҶй’Ҙ

src_fd = open(ENCRYPT_TEST_FILE, O_RDONLY, 0777); // жү“ејҖжҳҺж–Үж–Ү件

if (src_fd == -1) {

printf("%d-ERR: open file(%s) failed\r\n", __LINE__, ENCRYPT_TEST_FILE);

return -1;

}

encrypt_fd = open(ENCRYPT_TEST_ENCRYPT_FILE, O_RDWR | O_CREAT | O_TRUNC, 0777); // жү“ејҖеҠ еҜҶж–Ү件

if (encrypt_fd == -1) {

printf("%d-ERR: open file(%s) failed\r\n", __LINE__, ENCRYPT_TEST_ENCRYPT_FILE);

return -1;

}

raw_size = lseek(src_fd, 0, SEEK_END); // иҺ·еҸ–жҳҺж–Үж–Ү件зҡ„еӨ§е°Ҹ

srv_file_offset = 0;

lseek(src_fd, 0, SEEK_SET);

printf("%d-INFO: source file size: %d\r\n", __LINE__, raw_size);

while (srv_file_offset < raw_size) {

memset(src_buff, 0, ENCRYPT_SINGLE_SIZE);

memset(encrypt_buff, 0, ENCRYPT_SINGLE_SIZE);

read(src_fd, src_buff, ENCRYPT_SINGLE_SIZE); // иҜ»еҸ–жҳҺж–Үж–Ү件еҶ…е®№

aes_encrypt(encrypt_buff, src_buff, ENCRYPT_SINGLE_SIZE); // жҳҺж–Үж–Ү件еҶ…е®№еҠ еҜҶ

write(encrypt_fd, encrypt_buff, ENCRYPT_SINGLE_SIZE); // е°ҶеҠ еҜҶеҶ…е®№еҶҷе…ҘеҠ еҜҶж–Ү件дёӯ

srv_file_offset += ENCRYPT_SINGLE_SIZE;

}

close(src_fd);

src_fd = -1;

close(encrypt_fd);

encrypt_fd = -1;

}

// и§ЈеҜҶж–Ү件пјҢе°ҶеҠ еҜҶж–Ү件пјҲencrypt_index.jsпјүйҖҡиҝҮAESи§ЈеҜҶдёәи§ЈеҜҶж–Ү件пјҲdecrypt_index.jsпјү

{

aes_init(NULL, NULL); // aes еҲқе§ӢеҢ–

tiny_aes_setkey_dec(&g_info.aes_ctx, (uint8_t *)g_info.aesKey, ENCRYPT_AES_KEY_LEN); // и®ҫзҪ®еҜҶй’Ҙ

src_fd = open(ENCRYPT_TEST_ENCRYPT_FILE, O_RDONLY, 0777); // жү“ејҖеҜҶж–Үж–Ү件

if (src_fd == -1) {

printf("%d-ERR: open file(%s) failed\r\n", __LINE__, ENCRYPT_TEST_ENCRYPT_FILE);

return -1;

}

decrypt_fd = open(ENCRYPT_TEST_DECRYPT_FILE, O_RDWR | O_CREAT | O_TRUNC, 0777); // жү“ејҖи§ЈеҜҶж–Ү件

if (decrypt_fd == -1) {

printf("%d-ERR: open file(%s) failed\r\n", __LINE__, ENCRYPT_TEST_DECRYPT_FILE);

return -1;

}

src_file_size = raw_size; // и®ҫзҪ®жҳҺж–Үж–Ү件зҡ„еӨ§е°Ҹ

srv_file_offset = 0;

lseek(src_fd, 0, SEEK_SET);

printf("%d-INFO: encrypt file size: %d\r\n", __LINE__, src_file_size);

while (srv_file_offset < src_file_size) {

memset(src_buff, 0, ENCRYPT_SINGLE_SIZE);

memset(decrypt_buff, 0, ENCRYPT_SINGLE_SIZE);

if((srv_file_offset + ENCRYPT_SINGLE_SIZE) < src_file_size)

{

read(src_fd, src_buff, ENCRYPT_SINGLE_SIZE); // иҜ»еҸ–еҜҶж–Үж–Ү件еҶ…е®№

aes_decrypt(decrypt_buff, src_buff, ENCRYPT_SINGLE_SIZE); // еҜҶж–Үж–Ү件解еҜҶ

write(decrypt_fd, decrypt_buff, ENCRYPT_SINGLE_SIZE); // е°Ҷи§ЈеҜҶеҶ…е®№еҶҷе…Ҙи§ЈеҜҶж–Ү件дёӯ

srv_file_offset += ENCRYPT_SINGLE_SIZE;

}

else

{

read(src_fd, src_buff, ENCRYPT_SINGLE_SIZE); // иҜ»еҸ–жңҖеҗҺдёҖеҢ…еҜҶж–Үж–Ү件еҶ…е®№

aes_decrypt(decrypt_buff, src_buff, (ENCRYPT_SINGLE_SIZE)); // еҜҶж–Үж–Ү件解еҜҶ

write(decrypt_fd, decrypt_buff, (src_file_size - srv_file_offset)); // е°ҶжңҖеҗҺдёҖеҢ…и§ЈеҜҶеҶ…е®№еҶҷе…Ҙи§ЈеҜҶж–Ү件дёӯ

break;

}

}

close(src_fd);

src_fd = -1;

close(decrypt_fd);

decrypt_fd = -1;

}

return 0;

}

йӘҢиҜҒж—¶еҸ‘зҺ°дёҖдёӘй—®йўҳпјҢеҠ еҜҶеҶ…е®№зҡ„й•ҝеәҰйңҖиҰҒ16еӯ—иҠӮзҡ„ж•ҙж•°еҖҚпјҢжүҖд»ҘеҠ еҜҶе®Ңзҡ„ж–Ү件еӨ§е°Ҹд№ҹдёә16еӯ—иҠӮзҡ„ж•ҙж•°еҖҚгҖӮеҖјеҫ—жіЁж„Ҹзҡ„жҳҜпјҢи§ЈеҜҶзҡ„жңҖеҗҺдёҖеҢ…иҰҒж №жҚ®жҳҺж–Үж–Ү件зҡ„еӨ§е°Ҹз®—еҮәжқҘзҡ„пјҢ然еҗҺеҶҷиҝӣи§ЈеҜҶж–Ү件дёӯпјҢеӣ дёәеҠ еҜҶж–Ү件жҳҜ16еӯ—иҠӮеҜ№йҪҗзҡ„пјҢжүҖд»ҘиҰҒеҺ»йҷӨ16еӯ—иҠӮеҜ№йҪҗгҖӮ

зј–иҜ‘еҸҠиҝҗиЎҢпјҡ

rice@rice:~/project/encrypt$ make

gcc -I ./tinycrypt/include -Wall -g -c main.c -o main.o

gcc -I ./tinycrypt/include -Wall -g -c tinycrypt/src/tiny_sha1.c -o tinycrypt/src/tiny_sha1.o

gcc -I ./tinycrypt/include -Wall -g -c tinycrypt/src/tiny_aes.c -o tinycrypt/src/tiny_aes.o

gcc -I ./tinycrypt/include -Wall -g -c tinycrypt/src/tiny_md5.c -o tinycrypt/src/tiny_md5.o

gcc -I ./tinycrypt/include -Wall -g -c tinycrypt/src/tiny_sha2.c -o tinycrypt/src/tiny_sha2.o

gcc -I ./tinycrypt/include -Wall -g -c tinycrypt/src/tiny_base64.c -o tinycrypt/src/tiny_base64.o

gcc main.o tinycrypt/src/tiny_sha1.o tinycrypt/src/tiny_aes.o tinycrypt/src/tiny_md5.o tinycrypt/src/tiny_sha2.o tinycrypt/src/tiny_base64.o -Wall -g -o output/tinycrypt_1.0.0

rice@rice:~/ohos/project/encrypt$ ./output/tinycrypt_1.0.0

136-INFO: source file size: 445

171-INFO: encrypt file size: 445

rice@rice:~/ohos/project/encrypt$

з»“и®әпјҡ