MACsec基本介绍,请阅读:

本文主要描述密钥协商(MACsec Key Agreement)协议。

典型组网模式

使用MACsec,主要有两种组网模式:面向主机模式和面向设备模式。

他们的主要区别是,面向主机模式当中,需要由主机进行客户端和接入设备的认证,认证通过后服务器才会将CAK分发给客户端和接入设备。[1]

而在面向设备模式当中,则不进行身份认证过程,直接开始会话协商(也即MKA),设备之间会使用预先配置好的共享密钥,进行协商。

基于适用场景的考虑,本文主要关注于面向设备模式。

AUTOSAR中的MACsec(MKA)

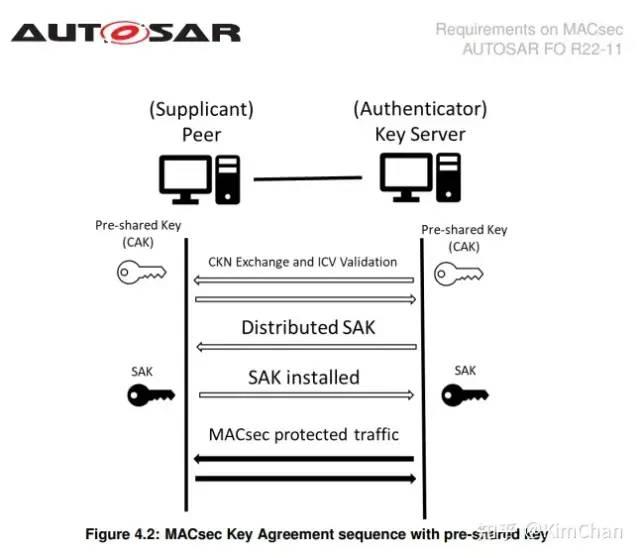

基于目前最新规范(AR22-11)中的描述,MKA协议包含三个阶段:参与者认证;会话协商;安全通信。

认证

首先,通信参与方(MKA Entity)需要识别相互是否属于其配置的CA。当前ASR规范仅支持预配置密钥。

会话协商

从原理上,某一设备时需要经过选举过程作为密钥服务器,进行SAK的生成和分发[2],不过在AUTOSAR中,目前不支持这样的动态选举方式,需要先行决定好各自身份并在AUTOSAR基础软件工具中配置好。

参与者可以通过MACsec加密套件声明的方式共享其支持的加密套件。作为密钥服务器的一方,会选择某一加密套件,在生成SAK之后进行分发。

在安全通道建立后的生命周期里,SAK是可以进行更新的。而且,通信双方也能监测到对方是否还存活。

安全通信

在以上操作进行后,通信双反可以开始使用分发的SAK进行加密通信。

参考

^身份认证 https://www.h3c.com/cn/d_201706/1000389_30003_0.htm#_Toc484766319

^面向设备模式的MACsec运行机制 https://www.h3c.com/cn/d_201706/1000389_30003_0.htm#_Toc484766319