本文是加密系列中的第四篇,前文请参考如下链接:

上一篇科普了一下非对称加密的数学原理以及几种常见对称加密算法。本篇将是本系列文章关于加密部分的最后一篇,本系列后续文章将集中讲述认证技术体系的基础知识。

前文从对称加密一直讲到非对称加密,也提了非对称加密的优点。然而一个硬币必然有两面,没有什么东西是完美的。一个东西某些指标上的优势通常都是用牺牲其它指标而实现的,非对称加密也不例外。非对称加密最大的劣势就是计算量大,计算时间远远高于对称加密。为了缓解这个问题,人们发明了混合加密系统。

混合加密系统:结合对称加密与非对称加密

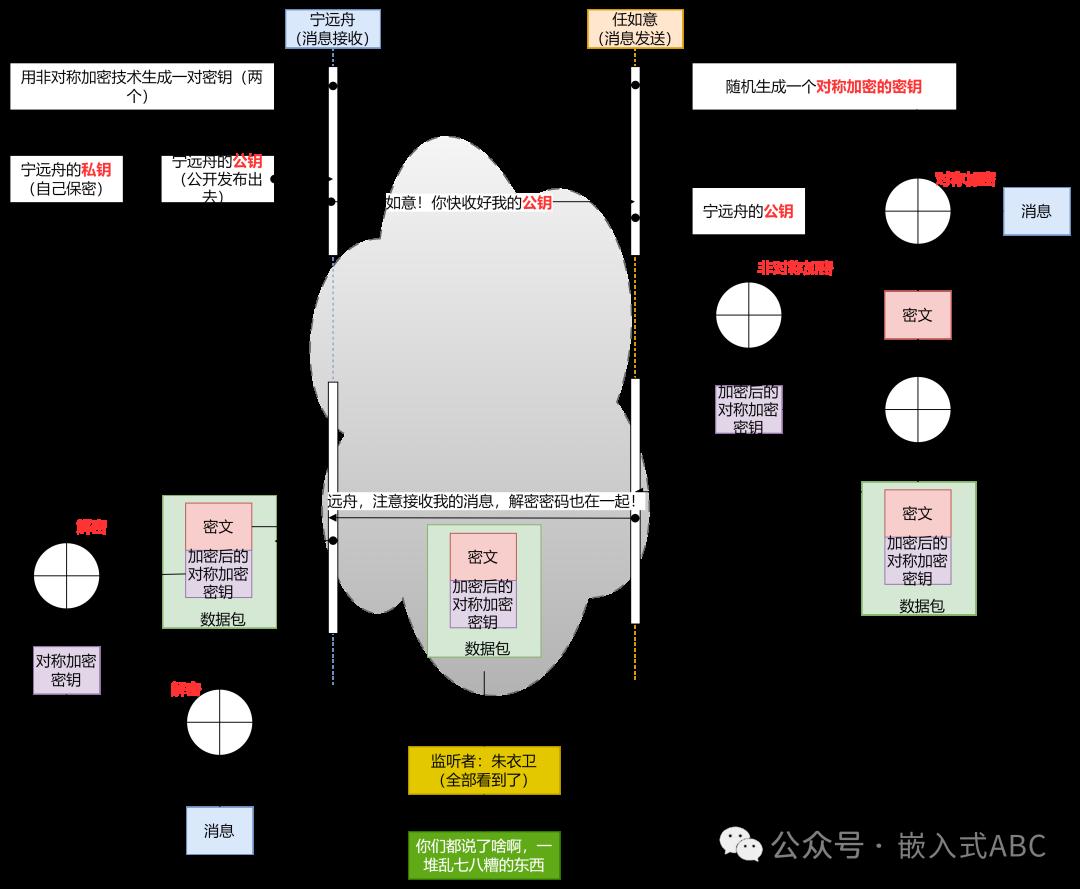

混合加密系统,顾名思义,就是混合了对称加密与非对称加密的系统。混合加密系统中会先用快速的对称加密技术对消息进行加密,然后用非对称加密技术对对称加密所用的公钥进行加密,这样既提高了处理速度,也解决了对称加密技术中的密钥配送问题。

为何这样能提高处理速度呢?因为通常密钥会比所要加密的消息短很多,对于非对称加密而言,处理的数据量小,自然速度就快。

下面就是混合加密系统的一个例子:

非对称加密技术不能解决的问题:中间人攻击(MITM)

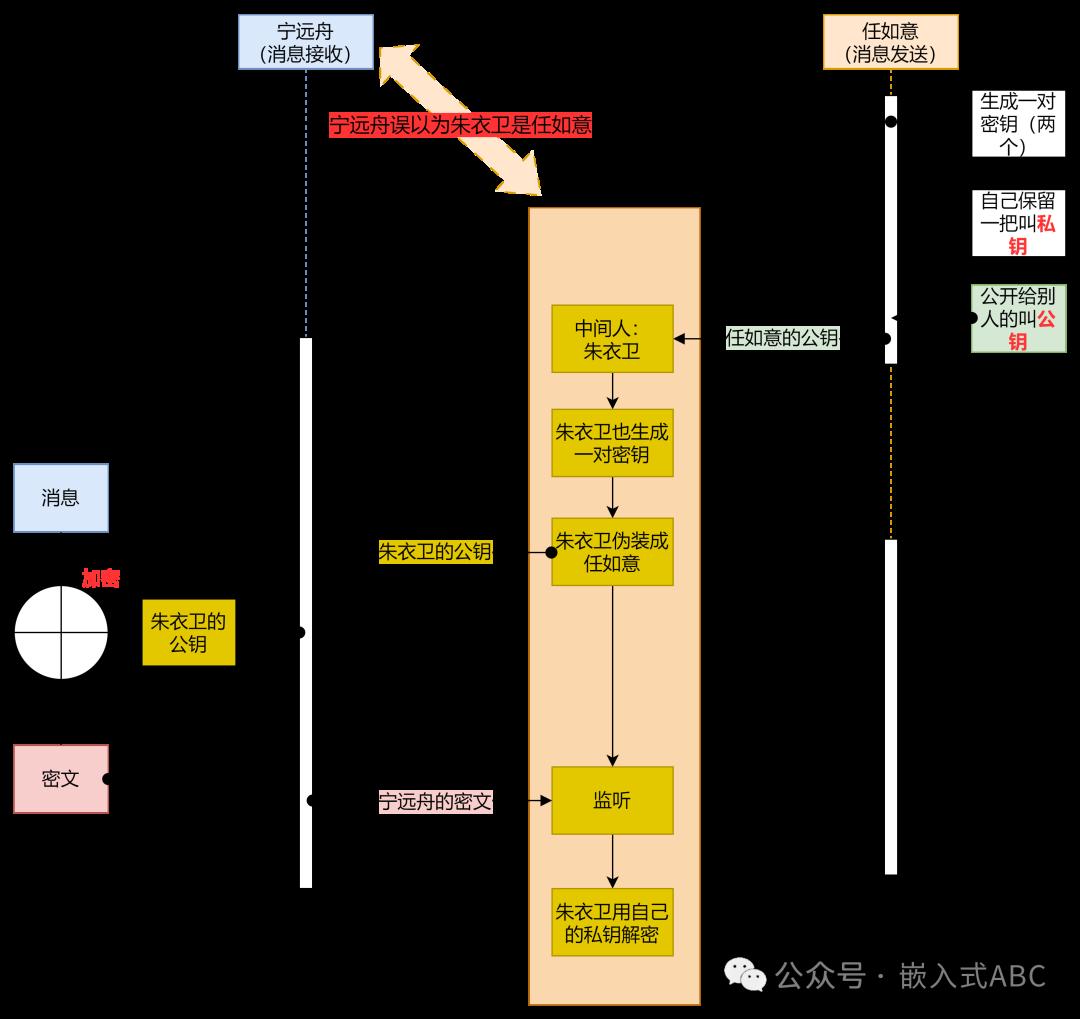

就像前面一系列文章提到过的那样:使用对称加密就已经能够在通信中对信息进行保密了,但是对称加密技术密码的安全配送问题是令人头痛的,也是对称加密技术的软肋。非对称加密技术的出现抹掉了密码的安全配送问题,但是它依然不能解决中间人攻击(Man-in-the-Middle Attack,简称MITM)问题。

其实中间人攻击(MITM)在计算机出现之前就已经存在。这种类型的攻击其实是攻击者将自己插入到相互通信的双方之间。让通信双方将攻击者误以为是通信的另一方。

那么MITM如何实现对非对称加密的攻击呢?下面是一张示意图:

防范MITM光靠某种加密手段是不够的,得依赖一整套完整的认证体系。从下篇开始,我们就进入了本系列文章的下半场:认证技术。日后奉上......